Kelompok kejahatan siber yang sangat aktif, yang menamakan diri ‘Scattered LAPSUS$ Hunters‘, telah mendominasi pemberitaan tahun ini dengan secara rutin mencuri data dan memeras puluhan perusahaan besar secara publik. Namun, situasi tampaknya berbalik bagi ‘Rey’, nama samaran yang dipilih oleh operator teknis sekaligus wajah publik kelompok peretas ini. Awal pekan ini, Rey mengonfirmasi identitas aslinya dan setuju untuk diwawancarai setelah KrebsOnSecurity berhasil melacaknya dan menghubungi ayahnya.

Scattered LAPSUS$ Hunters (SLSH) diyakini merupakan gabungan dari tiga kelompok peretas, yaitu Scattered Spider, LAPSUS$, dan ShinyHunters. Anggota-anggota kelompok ini berasal dari banyak kanal obrolan yang sama di Com, sebuah komunitas kejahatan siber berbahasa Inggris yang beroperasi di berbagai server Telegram dan Discord.

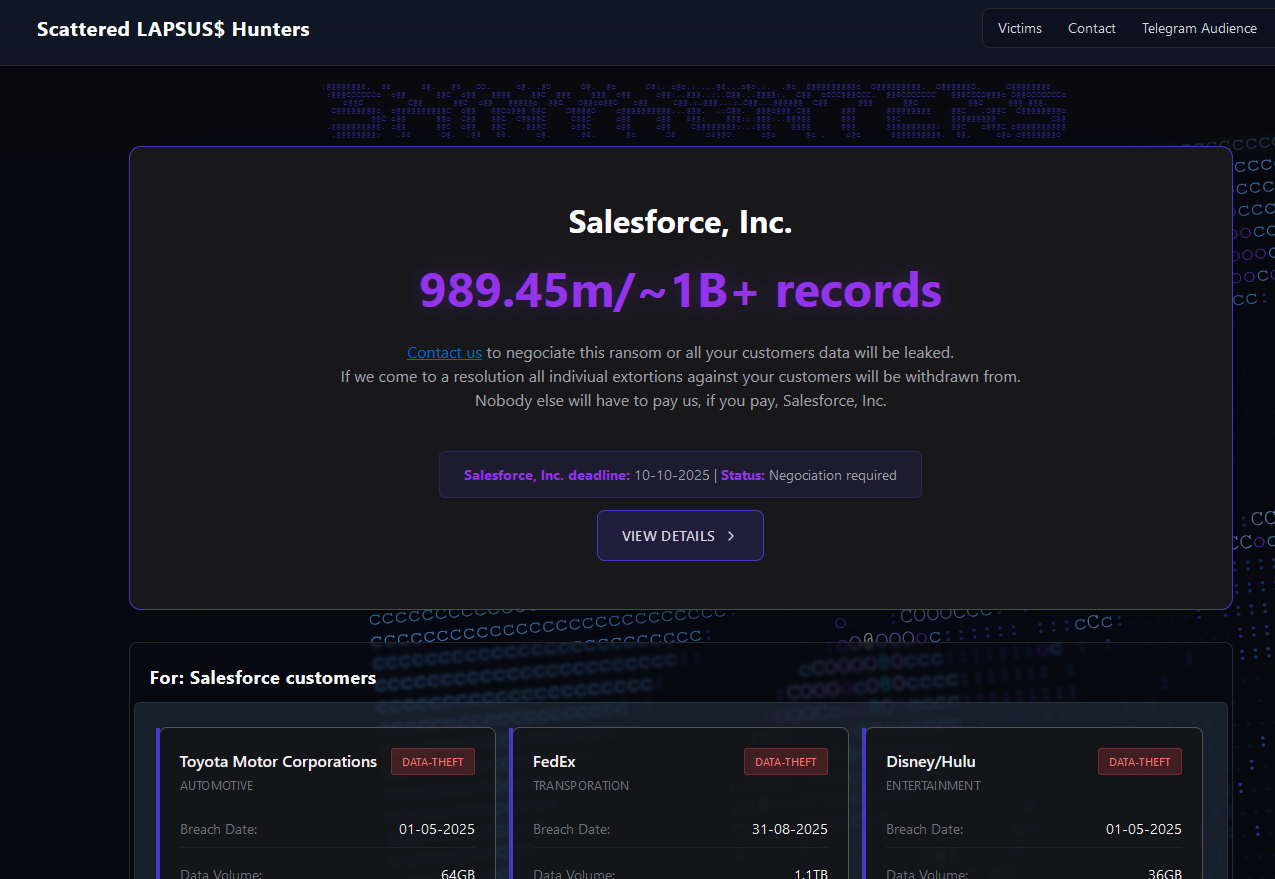

Pada Mei 2025, anggota SLSH meluncurkan kampanye rekayasa sosial yang menggunakan phishing suara untuk menipu target agar menghubungkan aplikasi berbahaya ke portal Salesforce organisasi mereka. Kelompok ini kemudian meluncurkan portal kebocoran data yang mengancam akan mempublikasikan data internal dari tiga lusin perusahaan yang diduga data Salesforce-nya dicuri, termasuk Toyota, FedEx, Disney/Hulu, dan UPS.

Situs web pemerasan baru yang terkait dengan ShinyHunters, mengancam akan mempublikasikan data curian kecuali Salesforce atau perusahaan korban individu setuju untuk membayar tebusan.

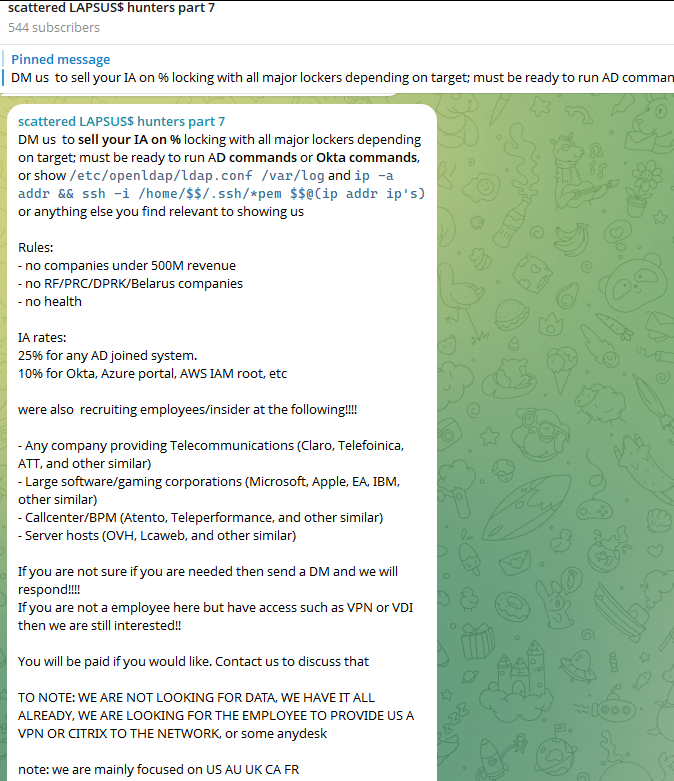

Pekan lalu, kanal Telegram SLSH menampilkan tawaran untuk merekrut dan memberi imbalan kepada ‘orang dalam’, yaitu karyawan di perusahaan besar yang setuju untuk membagikan akses internal ke jaringan perusahaan mereka dengan imbalan bagian dari pembayaran tebusan yang akhirnya dibayarkan oleh perusahaan korban.

SLSH sebelumnya telah mencari akses dari orang dalam, tetapi seruan terbaru mereka untuk karyawan yang tidak puas mulai menyebar di media sosial bersamaan dengan berita bahwa perusahaan keamanan siber Crowdstrike telah memecat seorang karyawan karena diduga membagikan tangkapan layar sistem internal kepada kelompok peretas tersebut. Crowdstrike menyatakan bahwa sistem mereka tidak pernah disusupi dan telah menyerahkan masalah ini kepada lembaga penegak hukum.

Server Telegram Scattered LAPSUS$ Hunters telah berusaha merekrut orang dalam di perusahaan-perusahaan besar.

Anggota SLSH secara tradisional menggunakan enkriptor dari kelompok ransomware lain dalam serangan mereka, termasuk malware dari program afiliasi ransomware seperti ALPHV/BlackCat, Qilin, RansomHub, dan DragonForce. Namun, pekan lalu, SLSH mengumumkan di kanal Telegram mereka peluncuran operasi ransomware-as-a-service (RaaS) mereka sendiri yang disebut ShinySp1d3r.

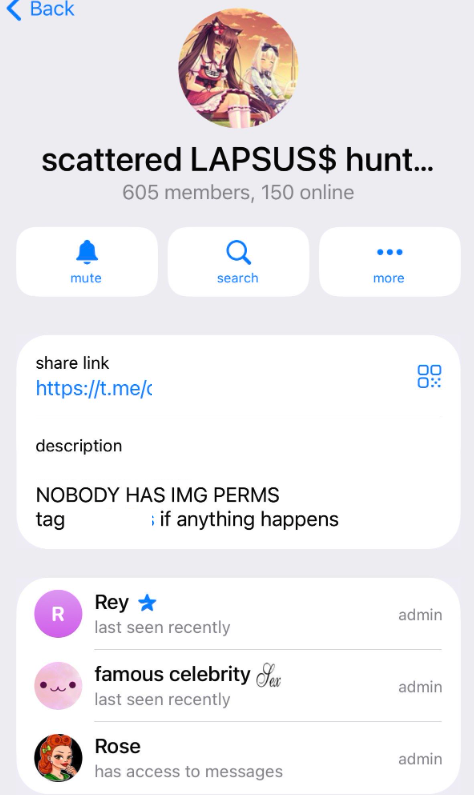

Individu yang bertanggung jawab atas peluncuran penawaran ransomware ShinySp1d3r adalah anggota inti SLSH yang menggunakan nama samaran ‘Rey’ dan saat ini merupakan salah satu dari hanya tiga administrator kanal Telegram SLSH. Sebelumnya, Rey adalah administrator situs kebocoran data untuk Hellcat, sebuah kelompok ransomware yang muncul pada akhir 2024 dan terlibat dalam serangan terhadap perusahaan-perusahaan termasuk Schneider Electric, Telefonica, dan Orange Romania.

Tangkapan layar terbaru, sedikit disunting, dari deskripsi kanal Telegram Scattered LAPSUS$ Hunters, menunjukkan Rey sebagai salah satu dari tiga administrator.

Juga pada tahun 2024, Rey mengambil alih sebagai administrator inkarnasi terbaru BreachForums, sebuah forum kejahatan siber berbahasa Inggris yang nama domainnya telah disita berkali-kali oleh FBI dan/atau oleh otoritas internasional. Pada April 2025, Rey memposting di Twitter/X tentang penyitaan BreachForums lainnya oleh FBI.

Pada 5 Oktober 2025, FBI mengumumkan bahwa mereka sekali lagi menyita domain yang terkait dengan BreachForums, yang mereka gambarkan sebagai pasar kriminal utama yang digunakan oleh ShinyHunters dan lainnya untuk memperdagangkan data curian dan memfasilitasi pemerasan.

“Penindakan ini menghilangkan akses ke pusat kunci yang digunakan oleh para pelaku ini untuk memonetisasi intrusi, merekrut kolaborator, dan menargetkan korban di berbagai sektor,” kata FBI.

Sungguh luar biasa, Rey melakukan serangkaian kesalahan keamanan operasional krusial tahun lalu yang memberikan banyak jalan untuk memastikan dan mengonfirmasi identitas serta lokasinya di dunia nyata. Baca terus untuk mengetahui bagaimana semua ini terungkap bagi Rey.

SIAPA REY?

Menurut perusahaan intelijen siber Intel 471, Rey adalah pengguna aktif di berbagai inkarnasi BreachForums selama dua tahun terakhir, menulis lebih dari 200 postingan antara Februari 2024 dan Juli 2025. Intel 471 mengatakan Rey sebelumnya menggunakan nama samaran ‘Hikki-Chan‘ di BreachForums, di mana postingan pertamanya membagikan data yang diduga dicuri dari Pusat Pengendalian dan Pencegahan Penyakit AS (CDC).

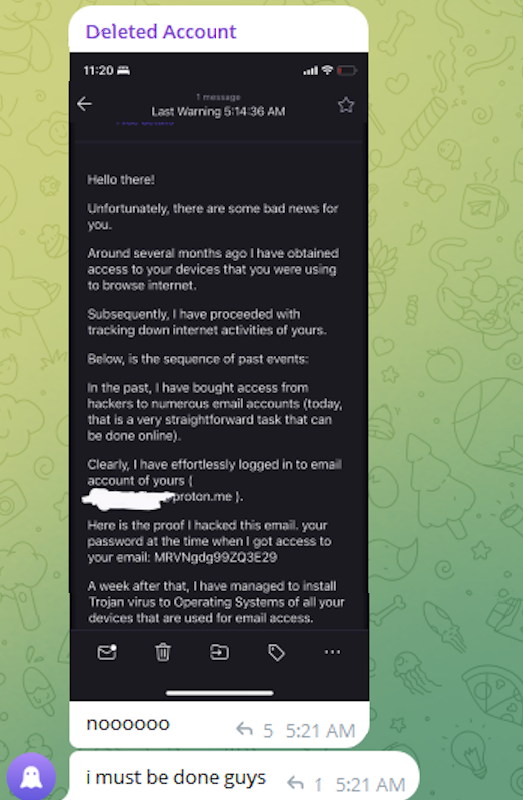

Dalam postingan Februari 2024 tentang CDC itu, Hikki-Chan mengatakan ia dapat dihubungi melalui nama pengguna Telegram @wristmug. Pada Mei 2024, @wristmug memposting di grup obrolan Telegram bernama ‘Pantifan’ salinan email pemerasan yang ia klaim terima, yang mencakup alamat email dan kata sandinya.

Pesan yang disalin dan ditempel oleh @wristmug tampaknya merupakan bagian dari penipuan email otomatis yang mengklaim dikirim oleh peretas yang telah menyusupi komputer Anda dan menggunakan webcam untuk merekam video Anda saat menonton pornografi. Pesan-pesan ini mengancam akan merilis video tersebut ke semua kontak Anda kecuali Anda membayar tebusan Bitcoin, dan biasanya merujuk pada kata sandi asli yang pernah digunakan penerima.

“Tidakoooo,” tulis akun @wristmug dengan pura-pura terkejut setelah memposting tangkapan layar pesan penipuan itu. “Saya pasti sudah tamat, teman-teman.”

Sebuah pesan yang diposting ke Telegram oleh Rey/@wristmug.

Saat memposting tangkapan layarnya, @wristmug menyunting bagian nama pengguna dari alamat email yang disebutkan dalam isi pesan penipuan. Namun, ia tidak menyunting kata sandi yang pernah digunakannya, dan membiarkan bagian domain alamat emailnya (@proton.me) terlihat di tangkapan layar.

O5TDEV

Pencarian kata sandi 15 karakter @wristmug yang cukup unik di layanan pelacak kebocoran data Spycloud menemukan bahwa kata sandi tersebut diketahui hanya digunakan oleh satu alamat email, yaitu cybero5tdev@proton.me. Menurut Spycloud, kredensial tersebut terekspos setidaknya dua kali pada awal 2024 ketika perangkat pengguna ini terinfeksi trojan pencuri informasi yang menyedot semua nama pengguna, kata sandi, dan cookie autentikasi yang tersimpan. Temuan ini awalnya diungkapkan pada Maret 2025 oleh perusahaan intelijen siber KELA.

Intel 471 menunjukkan bahwa alamat email cybero5tdev@proton.me milik anggota BreachForums yang menggunakan nama pengguna o5tdev. Pencarian nama panggilan ini di Google memunculkan setidaknya dua arsip perusakan situs web yang menunjukkan bahwa pengguna bernama o5tdev sebelumnya terlibat dalam perusakan situs dengan pesan pro-Palestina. Tangkapan layar di bawah ini, misalnya, menunjukkan bahwa 05tdev adalah bagian dari kelompok bernama Cyb3r Drag0nz Team.

Halaman perusakan Rey/o5tdev. Gambar: archive.org.

Laporan tahun 2023 dari SentinelOne menggambarkan Cyb3r Drag0nz Team sebagai kelompok hacktivist dengan riwayat meluncurkan serangan DDoS, perusakan siber, serta terlibat dalam aktivitas kebocoran data.

“Cyb3r Drag0nz Team mengklaim telah membocorkan data lebih dari satu juta warga Israel yang tersebar di berbagai kebocoran,” lapor SentinelOne. “Hingga saat ini, kelompok tersebut telah merilis beberapa arsip .RAR yang berisi informasi pribadi warga di seluruh Israel.”

Perusahaan intelijen siber Flashpoint menemukan bahwa pengguna Telegram @05tdev aktif pada tahun 2023 dan awal 2024, memposting dalam bahasa Arab di kanal-kanal anti-Israel seperti ‘Ghost of Palestine’.

‘SAYA SEORANG GINTY’

Flashpoint menunjukkan bahwa akun Telegram Rey (ID7047194296) sangat aktif di kanal berfokus kejahatan siber bernama Jacuzzi, di mana pengguna ini membagikan beberapa detail pribadi, termasuk bahwa ayahnya adalah seorang pilot maskapai penerbangan. Rey mengklaim pada tahun 2024 berusia 15 tahun, dan memiliki hubungan keluarga dengan Irlandia.

Secara khusus, Rey menyebutkan dalam beberapa obrolan Telegram bahwa ia memiliki keturunan Irlandia, bahkan memposting grafik yang menunjukkan prevalensi nama keluarga ‘Ginty‘.

Rey, di Telegram mengklaim memiliki hubungan dengan nama keluarga ‘Ginty’. Gambar: Flashpoint.

Spycloud mengindeks ratusan kredensial yang dicuri dari cybero5dev@proton.me, dan detail tersebut menunjukkan bahwa komputer Rey adalah perangkat Microsoft Windows bersama yang berlokasi di Amman, Yordania. Data kredensial yang dicuri dari Rey pada awal 2024 menunjukkan ada beberapa pengguna PC yang terinfeksi, tetapi semuanya memiliki nama belakang Khader yang sama dan alamat di Amman, Yordania.

Data pengisian otomatis yang diambil dari PC keluarga Rey berisi entri untuk Zaid Khader, 46 tahun, yang menyatakan bahwa nama gadis ibunya adalah Ginty. Data pencuri informasi juga menunjukkan bahwa Zaid Khader sering mengakses situs web internal untuk karyawan Royal Jordanian Airlines.

MEMPERKENALKAN SAIF

Data pencuri informasi memperjelas bahwa nama lengkap Rey adalah Saif Al-Din Khader. Karena tidak berhasil menghubungi Saif secara langsung, KrebsOnSecurity mengirim email kepada ayahnya, Zaid. Pesan tersebut mengundang sang ayah untuk menanggapi melalui email, telepon, atau Signal, menjelaskan bahwa putranya tampaknya sangat terlibat dalam konspirasi kejahatan siber yang serius.

Kurang dari dua jam kemudian, saya menerima pesan Signal dari Saif, yang mengatakan ayahnya curiga email itu penipuan dan telah meneruskannya kepadanya.

“Saya melihat email Anda, sayangnya saya rasa ayah saya tidak akan menanggapi ini karena mereka mengira itu ’email penipuan’,” kata Saif, yang mengatakan kepada saya bahwa ia akan berusia 16 tahun bulan depan. “Jadi saya memutuskan untuk berbicara langsung dengan Anda.”

Saif menjelaskan bahwa ia sudah mendengar dari pejabat penegak hukum Eropa, dan telah berusaha melepaskan diri dari SLSH. Ketika ditanya mengapa ia kemudian terlibat dalam peluncuran penawaran ransomware-as-a-service ShinySp1d3r yang baru dari SLSH, Saif mengatakan ia tidak bisa begitu saja keluar dari kelompok itu.

“Yah, saya tidak bisa begitu saja pergi seperti itu, saya mencoba membersihkan semua yang terkait dengan saya dan melanjutkan hidup,” katanya.

Situs ransomware Hellcat yang lama. Gambar: Kelacyber.com

Ia juga membagikan bahwa ShinySp1d3r hanyalah versi daur ulang dari ransomware Hellcat, hanya saja dimodifikasi dengan alat AI. “Pada dasarnya saya memberikan kode sumber ransomware Hellcat.”

Saif mengklaim ia baru-baru ini menghubungi akun Telegram Operation Endgame atas inisiatifnya sendiri, nama sandi untuk operasi penegakan hukum yang sedang berlangsung, menargetkan layanan kejahatan siber, vendor, dan pelanggan mereka.

“Saya sudah bekerja sama dengan penegak hukum,” kata Saif. “Faktanya, saya telah berbicara dengan mereka setidaknya sejak Juni. Saya telah menceritakan hampir semuanya. Saya belum benar-benar melakukan hal-hal seperti menyusup ke perusahaan atau terkait pemerasan sejak September.”

Saif menyarankan bahwa sebuah cerita tentang dirinya saat ini dapat membahayakan kerja sama lebih lanjut yang mungkin bisa ia berikan. Ia juga mengatakan tidak yakin apakah otoritas AS atau Eropa telah menghubungi pemerintah Yordania mengenai keterlibatannya dengan kelompok peretas tersebut.

“Sebuah cerita akan membawa begitu banyak perhatian yang tidak diinginkan dan akan membuat segalanya sangat sulit jika saya akan bekerja sama,” kata Saif. “Saya tidak yakin apa yang akan terjadi, mereka mengatakan mereka berhubungan dengan beberapa negara mengenai permintaan saya, tetapi sudah seperti seminggu penuh dan saya tidak mendapat pembaruan dari mereka.”

Saif membagikan tangkapan layar yang menunjukkan bahwa ia telah menghubungi otoritas Europol akhir bulan lalu. Namun, ia tidak bisa menyebutkan nama pejabat penegak hukum mana pun yang ia katakan menanggapi pertanyaannya, dan KrebsOnSecurity tidak dapat memverifikasi klaimnya.

“Saya tidak terlalu peduli, saya hanya ingin melanjutkan hidup dari semua ini, bahkan jika itu berarti hukuman penjara atau apa pun yang akan mereka katakan,” kata Saif.

Sumber: krebsonsecurity.com